-

奉賢區為什么要做移動應用個人信息安全服務

奉賢區為什么要做移動應用個人信息安全服務《常見類型移動互聯網應用程序必要個人信息范圍規定》明確,地圖導航類的基本功能服務為“定位和導航”,必要個人信息為位置信息、出發地、到達地。即時通信類的基本功能服務為“提供文字、圖片、語音、視頻等網絡即時通信服務”,必要個人信息包括注冊用戶移動電話號碼;賬號、即...

2023-02-25 -

靜安區通信網絡安全防護二級通信網絡安全防護測評

靜安區通信網絡安全防護二級通信網絡安全防護測評網絡和通信網絡安全防護要求-訪問控制要求:1)應在網絡邊界或區域之間根據訪問控制策略設置訪問控制規則,默認情況下除允許通信外,受控接口拒絕所有通信;2)應刪除多余或無效的訪問控制規則,優化訪問控制列表,并保證訪問控制規則數量控制;3)應對源地址、目的地址、源端...

2023-02-23 -

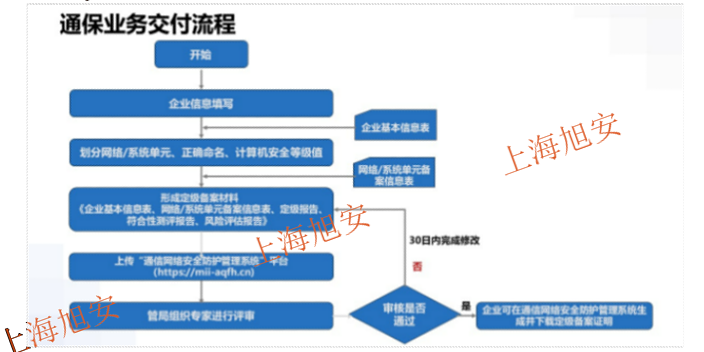

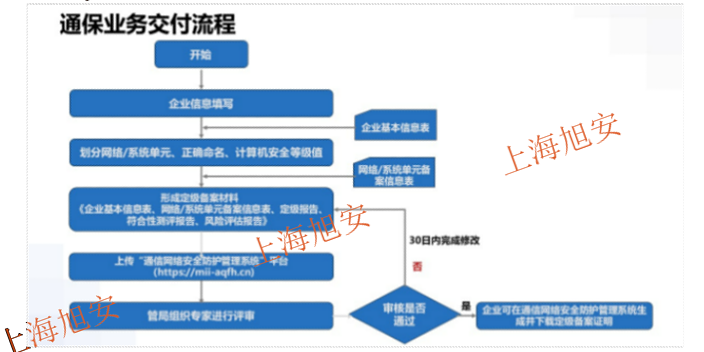

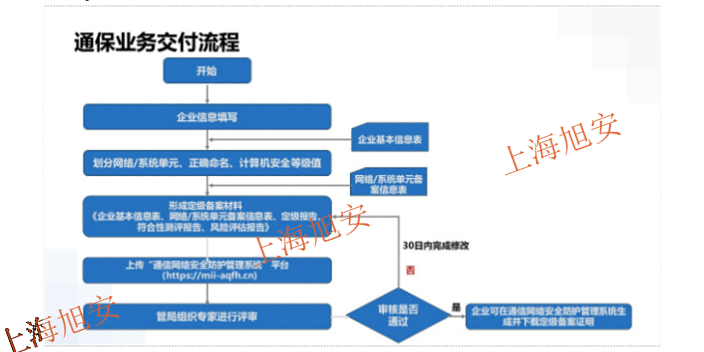

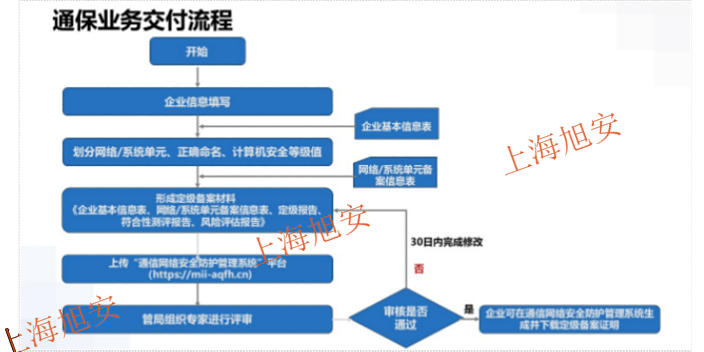

徐匯區通保流程通信網絡安全防護

徐匯區通保流程通信網絡安全防護網絡和通信網絡安全防護要求-集中管控要求:1)應劃分出特定的管理區域,對分布在網絡中的安全設備或安全組件進行管控;2)應能夠建立一條安全的信息傳輸路徑,對網絡中的安全設備或安全組件進行管理;3)應對網絡鏈路、安全設備、網絡設備和服務器等的運行狀況進行集中監測;...

2023-02-22 -

浙江通保項目通信網絡安全防護報價

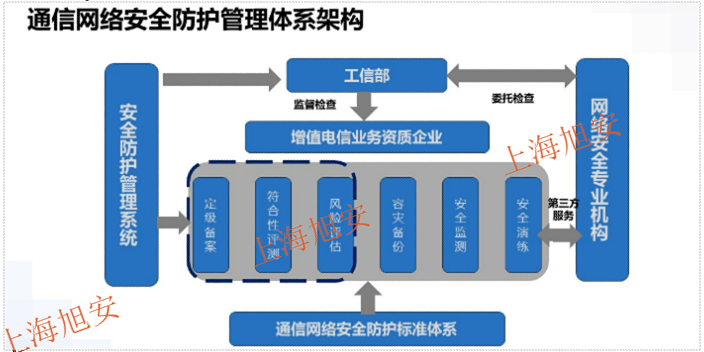

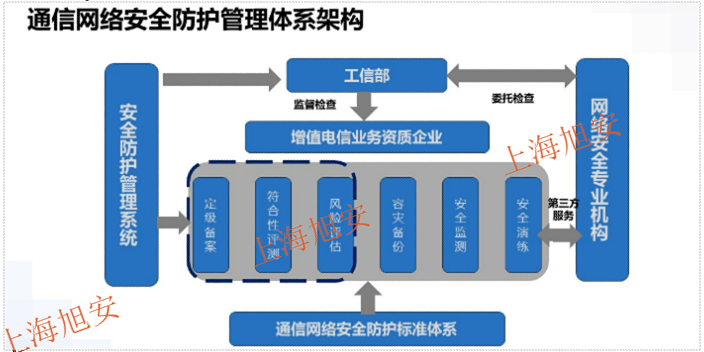

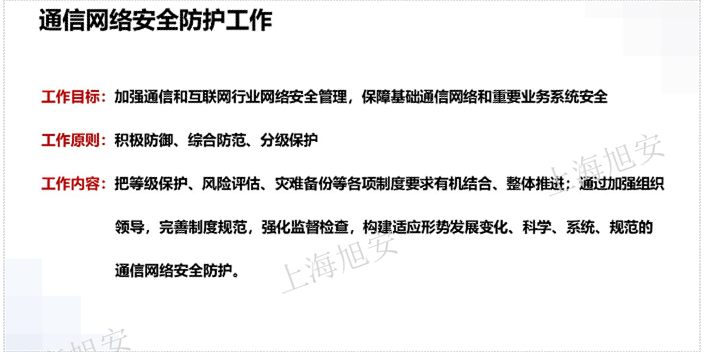

浙江通保項目通信網絡安全防護報價什么是通信網絡安全防護?通信網絡安全防護工作是指為防止通信網絡阻塞、中斷、癱瘓或被非法控制,以及通信網絡中傳輸、存儲、處理的數據信息丟失、泄露或被篡改等而開展的工作。在工作方法上,綜合運用分級保護、風險評估、容災備份、安全監控等科學方法,在深入分析通信網絡可能...

2023-02-20 -

長寧區什么是通信網絡安全防護方案設計

長寧區什么是通信網絡安全防護方案設計通信網絡安全防護相關技術:1.加密技術:現代通信網絡安全防護中較為主要的手段就是網絡加密技術。網絡加密技術比較重要的作用就是避免因為網絡中的功用或者是私有化的信息被外界竊取。2.防火墻技術:防火墻也是現代通信網絡安全防護較為常見的安全防護手段之一。防火墻技術的...

2023-02-19 -

靜安區什么是移動應用個人信息安全服務

靜安區什么是移動應用個人信息安全服務個人信息安全事件處置:《個人信息安全規范》中規定,個人信息安全事件處置主要涉及:事前的應急預案制定、事前的應急響應培訓和演練、事中的事態控制、事后的事件記錄、事后的影響評估、事后的事件上報以及事后將安全事件通過多種方式告知受影響的個人信息主體。通過事前的預防,...

2023-02-17 -

寶山區移動應用個人信息安全移動應用個人信息安全測評流程

寶山區移動應用個人信息安全移動應用個人信息安全測評流程個人信息存儲:(1)時間縮短,要求信息的保存時間應是使用目的所需的較短時間;在超過保存期限后,即應對信息作出刪除或匿名化處理。(2)去標識化,是對信息主體的技術性保護,要求將收集到的信息去除個人信息主體特征,確保該數據后續不能對應到特定個體。當個人信息控制者停...

2023-02-15 -

嘉定區通保三級通信網絡安全防護測評

嘉定區通保三級通信網絡安全防護測評針對前期通報的互聯網信息系統存在安全風險、未落實通信網絡安全防護管理要求等問題,上海市通信管理局對相關單位及互聯網信息系統開展了“回頭看”,發現仍有34家單位存在問題整改不徹底、通信網絡安全義務未落實等情況。整改不徹底的單位及互聯網信息系統名單(2021年12...

2023-02-14 -

上海通保二級通信網絡安全防護報價標準

上海通保二級通信網絡安全防護報價標準網絡和通信網絡安全防護要求-集中管控要求:1)應劃分出特定的管理區域,對分布在網絡中的安全設備或安全組件進行管控;2)應能夠建立一條安全的信息傳輸路徑,對網絡中的安全設備或安全組件進行管理;3)應對網絡鏈路、安全設備、網絡設備和服務器等的運行狀況進行集中監測;...

2023-02-12 -

松江區通信網絡安全防護二級通信網絡安全防護咨詢

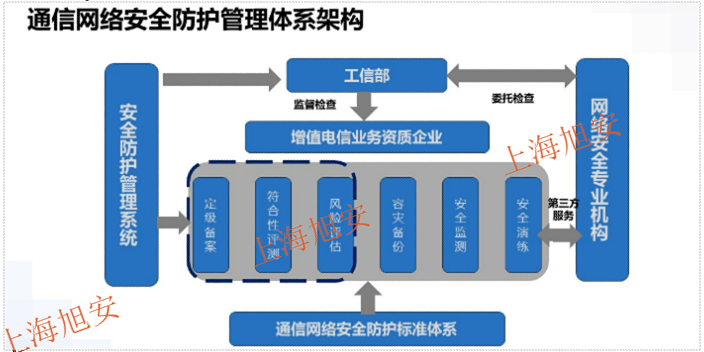

松江區通信網絡安全防護二級通信網絡安全防護咨詢《通信網絡安全防護辦法》的相關規定《辦法》圍繞通信網絡安全防護管理工作,主要建立了如下制度:為保證分級的科學性,《辦法》規定:通信網絡運行單位應當組織**對通信網絡單元的分級情況進行評審。與此同時,《辦法》還規定通信網絡運行單位應當將通信網絡單元的劃分和定級情...

2023-02-11 -

奉賢區通信網絡安全防護二級通信網絡安全防護服務

奉賢區通信網絡安全防護二級通信網絡安全防護服務通信網絡的安全現狀呈現出以下的一些趨勢:(1)網絡IP化、設備IT化、應用Web化使電信業務系統日益開放,業務安全漏洞更加易于利用。針對業務攻擊日益突出,電信業務系統的攻擊越來越趨向追求經濟利益。(2)手機終端智能化帶來了惡意代碼傳播、信息安全及對網絡的沖擊等...

2023-02-09 -

上海網絡安全等級保護測評

上海網絡安全等級保護測評為什么要做信息安全等級保護 1.降低信息安全風險,提高信息系統的安全防護能力 開展信息安全等級保護的重要原因是為了通過等級保護工作,發現單位系統內部存在的安全隱患和不足,通過安全整改之后,提高信息系統的信息安全防護能力,降低系統被各種攻擊的風險。 2.等級保護...

2023-02-08 -

楊浦區等保項目等級保護標準

楊浦區等保項目等級保護標準等級保護安全區域邊界 從第二級到第四級,安全區域邊界的要求變化不大,主要是在入侵防范中增加了“應在檢測到網絡攻擊行為、異常流量情況時進行告警”。 如果整體來看,安全區域邊界引入了“訪問控制”機制,即在虛擬化網絡邊界、不同等級的網絡安全區域設置訪問控制規則,讓不...

2023-02-07 -

閔行區等保二級等級保護服務團隊

閔行區等保二級等級保護服務團隊為什么要做信息安全等級保護 1.降低信息安全風險,提高信息系統的安全防護能力 開展信息安全等級保護的重要原因是為了通過等級保護工作,發現單位系統內部存在的安全隱患和不足,通過安全整改之后,提高信息系統的信息安全防護能力,降低系統被各種攻擊的風險。 2.等級保護...

2023-02-07 -

黃浦區等保二級等級保護報價標準

黃浦區等保二級等級保護報價標準在各類變化當中,特別值得關注的一個變化是等級保護二級以上,從1.0的管理制度中把“安全管理中心”單獨拿出來進行要求,包括“系統管理、審計管理、安全管理、集中管控“等,這是為了滿足等保2.0的重要變化——從被動防御轉變為主動防御、動態防御。完善的網絡安全分析能力...

2023-02-06 -

浙江網絡等級保護

浙江網絡等級保護等級保護安全擴展要求是什么?安全擴展要求是采用特定技術或特定應用場景下的等級保護對象需要增加實現的安全要求。包括以下四方面:1.云計算安全擴展要求是針對云計算平臺提出的安全通用要求之外額外需要實現的安全要求。主要內容包括“基礎設施的位置”、“虛擬化安全保護”、...

2023-02-06 -

松江區等級保護等級保護方案設計

松江區等級保護等級保護方案設計等級保護2.0與1.0的區別在于系統防護由被動防御變為主動防御,從前被動防御要求防火墻、IDS,現在上升到主動防御,除了傳統的安全設備防火墻、網絡版殺毒軟件以及網關層的防毒墻外,還需要部署安全準入系統、堡壘機、雙因素認證設備、漏洞掃描器、數據庫防火墻;另外還需...

2023-02-05 -

黃浦區等保等級保護測評

黃浦區等保等級保護測評在等級保護工控系統中安全區域邊界,涉及訪問控制、撥號使用控制和無線使用控制。訪問控制上,規定“應在工業控制系統與企業其他系統之間部署訪問控制設備,配置訪問控制策略,禁止任何穿越區域邊界的 E-Mail、Web、Telnet、Rlogin、FTP 等通用網絡服務...

2023-02-05 -

青浦區等級保護等級保護測評

青浦區等級保護等級保護測評2019年5月13日下午,國家市場監督管理總局召開新聞發布會,正式發布等保2.0。等保2.0將于12月1日正式實施。 相比等保1.0,等保2.0不僅加入了對云計算、物聯網和移動互聯等領域的等級保護規范,而且風險評估、安全監測以及政策、體系、標準等體系相對更...

2023-02-04 -

上海等級保護三級等級保護標準

上海等級保護三級等級保護標準等級保護重點 云計算平臺不在國內的不能選 二級及以上云計算平臺其云計算基礎設施需位于中國境內。如果選擇了境外的云平臺,那么等級保護肯定過不了。 內部只有一個網段的不符合 二級及以上系統,應將重要網絡區域和非重要網絡區域劃分在不同網段或子網。生產網絡和辦公網絡,...

2023-02-03 -

嘉定區等保項目等級保護咨詢

嘉定區等保項目等級保護咨詢來說說等級保護中物聯網安全。在互聯網時代,手機和網絡的結合實現了人與人的連接,但物聯網時代,則是人與人、人與物、物與物相連,有人稱之為“萬物互聯時代”。在物聯網時代,連接的力量讓人無法想象,因為我們每個人、每件物都處于連接中,因此面臨的網絡安全形勢更加嚴峻。第...

2023-02-03 -

虹口區等級保護二級等級保護標準

虹口區等級保護二級等級保護標準等級保護的標準控制點是與要求項數量的變化,等保2.0的標準控制點數量與等保1.0基本持平,匯總來看相對于舊標準有所精簡了,三級與四級的控制點數量均削減至71個。要求項方面的精簡程度更加明顯,大量刪減了條項。等保2.0的二級、三級、四級的要求項從舊標準的175個...

2023-02-02 -

寶山區等保三級等級保護方案設計

寶山區等保三級等級保護方案設計等級保護工控系統中涉及無線使用控制上,則要求對用戶(人員、軟件進程或設備)進行標識、鑒別、授權和傳輸加密。要求提到,“應對所有參與無線通信的用戶(人員、軟件進程或者設備)提供唯1性標識和鑒別、授權以及執行使用進行限制”。同時,在第三級和第四級中,提到“應對無線...

2023-02-02 -

虹口區等保項目等級保護服務

虹口區等保項目等級保護服務等級保護制度是我國在網絡安全領域的基本制度、基本國策,是國家網絡安全意志的體現。《網絡安全法》出臺后,等級保護制度更是提升到法律層面,等保2.0在1.0的基礎上,更加注重主動防御、動態防御、整體防控和防護,除了基本的要求外,還增加了對云計算、移動互聯、物聯網、...

2023-02-01 -

青浦區等級保護二級等級保護服務

青浦區等級保護二級等級保護服務如何開展等級保護工作你知道嗎? 依據等保2.0,在對公有云環境下開展等級保護工作應遵循如下原則: (1)應確保云計算平臺不承載高于其安全保護等級的業務應用系統。 (2)應確保云計算基礎設施位于中國境內。 (3)云計算平臺的運維地點應位于中國境內,如需境外對境內...

2023-02-01 -

普陀區等保等級保護咨詢

普陀區等保等級保護咨詢等級保護體系框架和保障思路的變化,相比等保1.0,等保2.0更加契合當今的網絡安全形勢,將“云計算、物聯網、移動互聯網、大數據和工業控制系統”納入等保監管,互聯網企業也將納入等級保護管理。等保1.0保護的對象是計算機信息系統,而等保2.0上升為網絡空間安全,除...

2023-01-31 -

長寧區等級保護等級保護報價

長寧區等級保護等級保護報價我們想了解等保,我們就要知道什么是系統安全等級保護,下面我為大家介紹一下。等級保護是指對國家秘密信息、法人和其他組織及,公民的專有信息以及公開的信息和存儲、傳輸、處理這些信息,對信息系統中使用的信息,安全產品實行按等級管理,對信息系統中發生的信息安全事,件分等...

2023-01-31 -

崇明區等級保護2.0等級保護方案設計

崇明區等級保護2.0等級保護方案設計網絡安全等級保護標準的主要特點 01將對象范圍由原來的信息系統改為等級保護對象(信息系統、通信網絡設施和數據資源等),對象包括網絡基礎設施(廣電網、電信網、**通信網絡 等)、云計算平臺/系統、大數據平臺/系統、物聯網、工業控制 系統、采用移動互聯技術的系統等...

2023-01-30 -

崇明區等保流程等級保護咨詢

崇明區等保流程等級保護咨詢等級保護安全通信方面 在第三級云計算安全擴展要求的安全通信網絡方面,增加了兩條:一是應具有根據云服務客戶業務需求自主設置安全策略的能力,包括定義訪問路徑、選擇安全組件、配置安全策略;二是提供開發接口或開放性安全服務,允許云服務客戶接入第三方安全產品或在云計算平...

2023-01-30 -

青浦區等級保護三級等級保護測評流程

青浦區等級保護三級等級保護測評流程等級防護的重點不能檢測外部網絡攻擊,防止或限制二級系統至少在網絡邊界部署入侵檢測系統,三級及以上系統應至少在網絡邊界部署以下防護技術措施之一:入侵防御、WAF、反垃圾郵件系統或APT等。無日志審計的非合規二級及以上系統無法對網絡邊界或關鍵網絡節點的網絡安全事件...

2023-01-29